Konfigurieren des ClamAV Antivirus Scanners¶

Sie können Ihren ownCloud Server so konfigurieren, das automatisch ein Virus-Scan auf neu hochgeladenen Dateien mit der Antivirus-App für Dateien ausgeführt wird. Die Antivirus-App Datei integriert die Open-Source-Antiviren-Engine ClamAV in ownCloud. ClamAV erkennt alle Formen von Malware, einschließlich Trojanern, Viren und Würmern, und es kann mit allen Hauptdateitypen betrieben werden, einschließlich Windows, Linux und Mac-Dateien, komprimierte Dateien, ausführbare Dateien, Bilddateien, Flash, PDF, und viele andere. In ClamAV ist Freshclam Daemon integiert, welcher die Malware-Signatur-Datenbank automatisch zu festgelegten Intervalle aktualisiert.

ClamAV läuft auf Linux und jedem Betriebssystem des Unix-Typs und Microsoft Windows. Es wurde jedoch nur mit ownCloud auf Linux getest, so dass sich diese Anleitung nur auf Linux-Systeme bezieht. Sie müssen zuerst ClamAV installieren und konfigurieren dann die Antivirus-App für Dateien auf ownCloud.

Installieren von ClamAV¶

Wie immer, die verschiedenen Linux-Distributionen verwalten Installation und Konfiguration von ClamAV in unterschiedlicher Weise.

- Debian, Ubuntu, Linux Mint

Auf Debian und Ubuntu-Systeme und ihre vielen Varianten, installieren Sie ClamAV mit diesen Befehlen:

apt-get install clamav clamav-daemon

Das Installationsprogramm erstellt automatisch Standard-Konfigurationsdateien und startet die clamd und den freshclam Daemon. Sie müssen nicht nichts mehr zu tun, obwohl es ist eine gute Idee, die ClamAV-Dokumentation und die Einstellungen zu überprüfen unter /etc/clamav/. Aktivieren Sie die ausführliche Protokollierung in beiden clamd.conf und der freshclam.conf Datei damit Sie seheh können ob alles korrekt arbeitet.

- Red Hat 7, CentOS 7

Auf Red Hat 7 und verwandten Systemen müssen Sie die Extra-Pakete aus dem Enterprise Linux (EPEL) Repository installieren und danach erst ClamAV:

yum install epel-release yum install clamav clamav-scanner clamav-scanner-systemd clamav-server clamav-server-systemd clamav-update

Das installiert die zwei Konfigurationsdateien: /etc/freshclam.conf und /etc/clamd.d/scan.conf. Sie müssen diese beiden bearbeiten, bevor Sie VlamAV ausführen können. Beide Dateien sind gut kommentiert, und die clamd.conf und freshclam.conf Datei erklärt alle nutzbaren Optionen. Die /etc/passwd und /etc/group Datei wird benötigt, wenn Sie mit ClamAV Benutzer- und Gruppen zu überprüfen wollen.

Zuerst bearbeiten Sie die /etc/freshclam.conf Datei und konfigurieren Ihre Optionen. freshclam aktualisiert Ihre Malware-Datenbank, so dass Sie diese recht häufig ausgeführen sollten um die aktualisiert Malware-Signaturen zu bekommen. Sie Starten den Download manuell nach der Installation von ClamAV um Ihre Malware-Signaturen zu aktualisieren wie folgt:

freshclam

Die EPEL Pakete sind nicht in der Init-Datei von freshclamenthalten, die schnelle und einfache Möglichkeit, um regelmäßige Überprüfungen einzurichten erfolgt durch einen Cron-Job. Dieses Beispiel starten diesen Vorgang zu jeder Stunde und 47 Minuten:

# m h dom mon dow command

47 * * * * /usr/bin/freshclam --quiet

Bitte vermeiden Sie alle Vielfachen von 10, denn das wird sehr häufig verwendet um den ClamAV-Server auf Updates zu überprüfen.

Als Nächtes bearbeiten Sie die /etc/clamd.d/scan.conf Datei. Wenn Sie fertig sind Sie aktivieren die clamd Servicedatei und starten clamd mit:

systemctl enable clamd@scan.service

systemctl start clamd@scan.service

Das sollte sich um alles kümmern. Aktivieren Sie die ausführliche Protokollierung in der scan.conf und in der freshclam.conf Datei und warten Sie bis alles korrekt läuft.

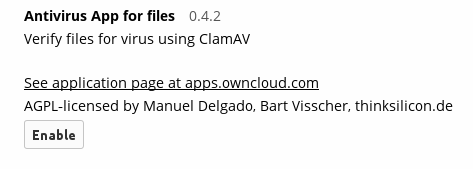

aktivieren der Antivirus App für Dateien¶

Rufen Sie einfach Ihre ownCloud Apps Seite auf, um die Antivirus App zu aktivieren.

Konfigurieren von ClamAV in ownCloud¶

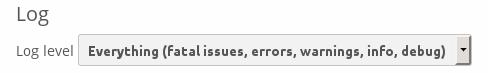

Als nächstes gehen Sie zu Ihrer ownCloud Admin-Seite und stellen Sie Ihre ownCloud Protokollierungsstufe auf Alles.

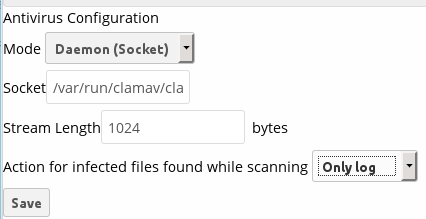

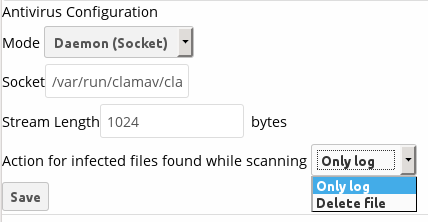

Jetzt finden Sie Ihr Antivirus-Konfigurationsfeld auf Ihrer Admin-Seite.

ClamAV läuft in einem von drei Modi:

- Daemon (Socket): ClamAV läuft auf dem gleichen Server wie ownCloud. Der ClamAV Daemon, clamd, läuft dabei im Hintergrund. Wenn keine Aktivität stattfindet erzeugt clamd eine minimale Belastung auf Ihrem System. Wenn die Benutzer große Mengen von Dateien hochladen wird eine hohe CPU-Auslastung angezeigt werden.

- Daemon: ClamAV wird auf einem anderen Server ausgeführt. Das ist eine gute Option, wenn der ownCloud Server mit hohen Datei-Uploads belastet wird.

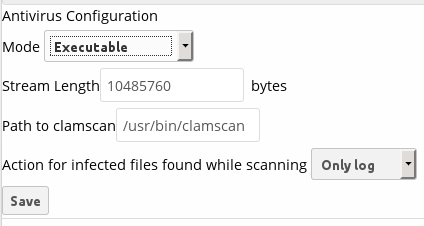

- Executable: ClamAV läuft auf dem gleichen Server wie ownCloud, und der clamscan Befehl wird mit jedem Datei-Upload gestartet und dann wieder beendet. clamscan ist langsam und nicht immer zuverlässig für die On-Demand Nutzung; es ist besser, einen der Daemon-Moduse zu verwenden.

- Daemon (Socket)

ownCloud sollte Ihre clamd Datei erkennen und in dem Socket Feld anzeigen. Das ist die LocalSocket Option in der clamd.conf. Sie können das mit dem Start von netstat entsprechen verifizieren:

netstat -a|grep clam unix 2 [ ACC ] STREAM LISTENING 15857 /var/run/clamav/clamd.ctl

Der Stream Length Wert gibt die Anzahl der Bytes an, die in einem Durchgang gelesen wurden. 10485760 Bytes oder zehn Megabyte, ist die Standardeinstellung. Dieser Wert sollte nicht größer als der PHP memory_limit Wert eingestellt werden, oder der physikalischen Speicher, unter memory_limit, ist auf -1 (kein Limit) gesetzt worden.

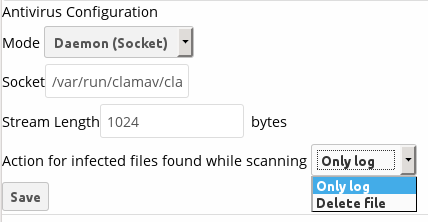

Mit Action for infected files found while scanning, wenn diese Warnung erscheint, sind Ihre Dateien infiziert, und Sie können wählen, ob Sie die Dateien in Quarantäne, oder sofort zu löschen wollen.

- Daemon

Für die Option Daemon benötigen Sie den Host-Namen oder die IP-Adresse des Remote-Server wo sich ClamAV befindet und dessen Portnummer.

- Executable

Die Executable Option benötigt den Pfad zu clamscan, wo sich der interaktive ClamAV Scanbefehl befindet. ownCloud sollte das jedoch automatisch finden.

Wenn Sie mit, wie ClamAV im Betrieb zufrieden sind, dann können Sie vielleicht Ihre Protokollierung wieder zurücksetzen, um weniger ausführliche Angaben zu erhalten.