Benutzeranmeldung mit LDAP¶

ownCloud wird mit einer LDAP-Anwendung gestartet, so dass Ihre bestehenden LDAP-Benutzer Zugriff auf Ihren ownCloud-Server erlangen können, ohne ein separates ownCloud Benutzer Konten zu nutzen.

Hinweis

Aus Performance-Gründen empfehlen wir Ihnen die Verwendung von PHP 5.4 oder höher zu benutzen, wenn Sie die LDAP-Anwendung mit mehr als 500 Benutzern durchführen möchten. Das PHP LDAP Modul ist erforderlich; dies wird als php5-ldap unter Debian/Ubuntu, und php-ldap unter CentOS/Red Hat/Fedora bereitgestellt.

Die LDAP-Anwendung unterstützt:

- LDAP Gruppen support

- Dateifreigabe von ownCloud Benutzern und Gruppen

- Zugang über WebDAV und den ownCloud Desktop Clienten

- Versionsverwaltung, externe Speicherung und alle anderen Funktionen von ownCloud

- Die nahtlose Anbindung an Active Directory ist ohne zusätzliche Konfiguration möglich

- Unterstützung von Primärgruppen in Active Directory

- Automatische Erkennung von LDAP-Attributen wie Basis-DN, E-Mail und dnm LDAP-Server mit seiner Port-Nummer

Hinweis

Der LDAP-App ist nicht mit der WebDAV user backend App vereinbar. Sie können nicht beide gleichzeitig verwenden.

Konfiguration¶

Zunächst aktivieren Sie den LDAP user und group backend App auf der Apps-Seite in ownCloud. Dann gehen Sie zu Ihrer Admin-Seite, um sie zu konfigurieren.

Das LDAP-Konfigurations-Panel verfügt über vier Registerkarten. Ein korrekt ausgefüllt erster Reiter ("Server") ist zwingend erforderlich, um auf die anderen Registerkarten zugreifen zu können. Eine grüne Anzeige leuchtet, wenn die Konfiguration korrekt ist. Bewegen Sie den Cursor über die Felder, einige verwenden Pop-up-Tooltipps.

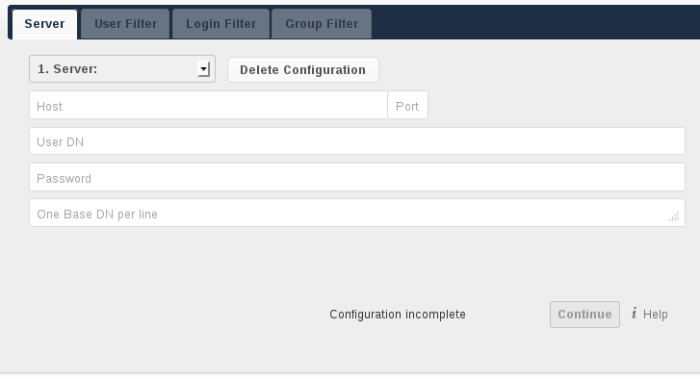

Server Tab¶

Beginnen Sie mit der Registerkarte Server. Sie können mehrere Server konfigurieren, wenn Sie diese verwenden wollen. Zumindest müssen Sie den Hostnamen des LDAP-Servers angeben. Wenn Ihr Server eine Authentifizierung benötigt, geben Sie Ihre Anmeldeinformationen auf dieser Registerkarte ein. ownCloud versucht dann, automatisch den Posrt und die Basis-DN des Servers zu erkennen. Die Basis-DN und der Port sind obligatorisch, so dass, wenn ownCloud sie nicht erkennen kann, Sie diese manuell eingeben müssen.

- Server Konfiguration:

- Konfigurieren Sie einen oder mehrere LDAP-Server. Dazu klicken Sie auf den Delete Configuration Taste, um die aktuelle Konfiguration zu entfernen.

- Host:

Der Hostname oder IP-Adresse des LDAP-Servers. Es kann auch eine ldaps:// URI verwendet werden. Wenn Sie die Portnummer eingeben, beschleunigt es die Servererkennung.

Beispiele:

- directory.my-company.com

- ldaps://directory.my-company.com

- directory.my-company.com:9876

- Port:

Der Port, mit dem Sie sich zum LDAP-Server verbinden. Das Feld wird bei einem Beginn einer neuen Konfiguration deaktiviert. Wenn der LDAP-Server auf einem Standard-Port ausgeführt wird, wird der Port automatisch erkannt werden. Wenn Sie ein Nicht-Standard-Port verwenden, wird ownCloud versuchen, diesen zu erkennen. Wenn dies fehlschlägt müssen Sie die Port-Nummer manuell eingeben.

Beispiel:

- 389

- User DN:

Der Name als DN eines Benutzers, der die Berechtigungen hat Suchanfragen auf das LDAP_verzeichnis durchzuführen. Lassen Sie es leer für den anonymen Zugriff. Wir empfehlen, dass Sie einen speziellen LDAP System-Benutzer für diese Anfragen verwenden.

Beispiel:

- uid=owncloudsystemuser,cn=sysusers,dc=my-company,dc=com

- Password:

- Das Passwort für den obigen Benutzer. Lassen Sie es leer für den anonymen Zugriff.

- Base DN:

Die Basis-DN des LDAP, von wo aus alle Benutzer und Gruppen erreicht werden können. Sie können mehrere Basis-DNs, eine pro Zeile, angeben wenn Sie mehrere Benutzer verwenden möchten. (Basis-DNs für Benutzer und Gruppen können in der Registerkarte Erweitert gesetzt werden.) Dieses Feld ist vorgeschrieben. ownCloud versucht, die Basis-DN nach dem vorgesehenen Benutzer-DN oder dem vorgesehenen Moderator, automatisch zu erkennen. Sie müssen es manuell eingeben, wenn ownCloud diese nicht erkannte hat.

Beispiel:

- dc=my-company,dc=com

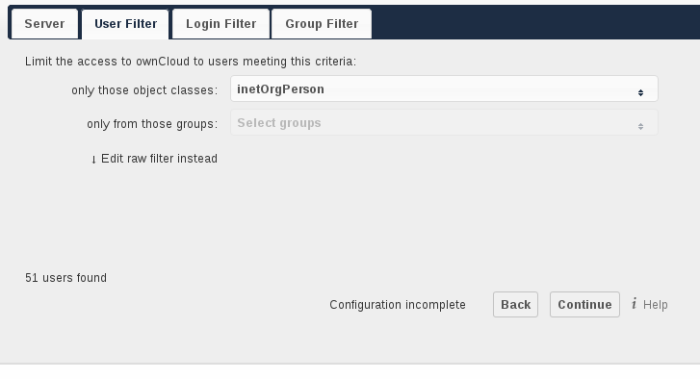

Benutzerfilter¶

Hiermit können Sie steuern, welchen LDAP-Benutzern Sie Zugriff auf Ihren ownCloud-Server gewähren. Sie können die Formularfelder umgehen, wenn Sie einen rohen LDAP-Filter verwenden, wenn Sie das entsprechend bevorzugen.

- Es werden nur die Objektklassen verwendet:

- In ownCloud werden die Objektklassen, die in der Regel dafür verfügbar sind aus den Benutzerobjekte im LDAP bestimmt. OwnCloud wird automatisch das Objekt und die Klasse auswählen, die die höchste Anzahl an Benutzern zurückgibt. Sie können auch mehrere Objektklassen auswählen.

- Es werden nur diesen Gruppen verwendet:

Wenn Ihr LDAP-Server die member-of-overlay in den LDAP-Filter unterstützt, kann nur der Benutzer von einer oder mehreren bestimmten Gruppen festgelegt werden, dem es erlaubt ist sich in ownCloud anzumelden. Standardmäßig wird kein Wert ausgewählt werden. Sie können mehrere Gruppen auswählen.

Wenn Ihr LDAP-Server die Mitglied-of-Overlay in LDAP Filtern nicht unterstützt, ist das Eingabefeld deaktiviert. Bitte kontaktieren Sie dann Ihren LDAP-Administrator.

- Bearbeiten des raw Filter stattdessen:

Das Klicken dieses Textes schaltet den Filter-Modus ein und Sie können rohes LDAP als Filter direkt eingeben.

Beispiel:

- objectClass=inetOrgPerson

- x Benutzer finden:

- Dies ist ein Indikator, der Ihnen in etwa sag, wie viele Nutzer auf ownCloud zugreifen können. Die Nummer wird automatisch aktualisiert, nachdem diese sich verändert hat.

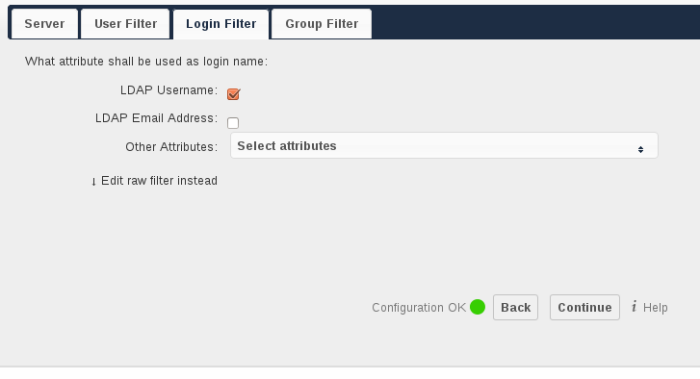

Login Filter¶

Die Einstellungen in der Registerkarte Login Filter bestimmen, wie die Benutzeranmeldung durchgeführt wird, zum Beispiel kann ein LDAP-Benutzername oder eine E-Mail-Adresse eingeben werden. Sie können mehrere Benutzerdetails dazu auswählen. (Sie können die Formularfelder umgehen und statt dessen geben Sie einen rohe LDAP-Filter an, wenn Sie das bevorzugen.)

Sie können Ihren Benutzereinstellungen-Filter auf der Registerkarte Benutzer Filter mit Hilfe eines rohen LDAP-Filters überschreiben.

- LDAP Benutzername:

- Wenn dieser Wert aktiviert ist, wird der Login-Wert mit dem Benutzernamen aus dem LDAP-Verzeichnis verglichen werden. Das entsprechende Attribut, in der Regel uid oder samaccountname wird von ownCloud automatisch erkannt werden.

- LDAP Email Address:

- Wenn dieser Wert aktiviert ist, wird der Login-Wert mit einer E-Mail-Adresse im LDAP-Verzeichnis verglichen werden; Insbesondere werden dazu die mailPrimaryAddress und mail Attribute eingesetzt.

- andere Attribute:

- Diese Multi-Select-Box ermöglicht es Ihnen, andere Attribute für den Vergleich auszuwählen. Die Liste wird automatisch aus dem Benutzerobjekt erzeugt, und verwendet die Attribute von Ihrem LDAP-Server.

- Bearbeiten des raw Filter stattdessen:

Das klicken auf diesen Textes schaltet den Filter-Modus ein und Sie können rohen LDAP Filter direkt eingeben.

Der %uid Platzhalter wird mit dem durch die eingegebene Anmeldenamen ersetzt, den der Benutzer bei der Anmeldung verwendet.

Beispiel:

- only username: uid=%uid

- username or email address: (|(uid=%uid)(mail=$uid))

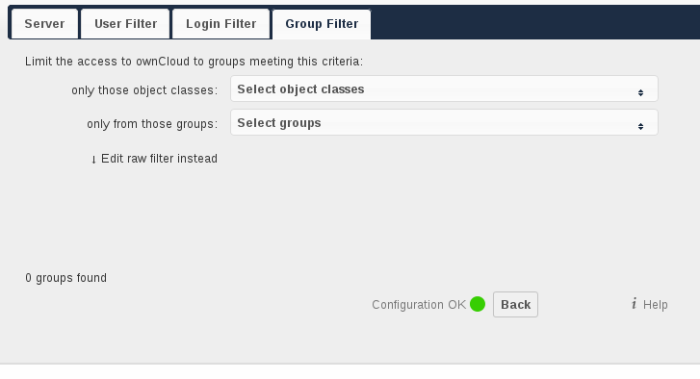

Gruppen Filter¶

Standardmäßig werden keine LDAP-Gruppen in ownCloud verwendet. Die Einstellungen in des Gruppenfilter Registerkarte bestimmen, welche Gruppen in ownCloud verwendet werden sollen. Sie können auch eine rohen LDAP-Filter anstatt dessen eingeben.

- Es werden nur die Objektklassen verwendet:

- In ownCloud werden die Objektklassen, die in der Regel für die verfügbar sein soll durch die Gruppenobjekte auf Ihrem LDAP-Server bestimmt. ownCloud verwendet nur Listenobjekte der Klassen, die mindestens eine Gruppe für das Objekt zurückzugeben. Sie können auch mehrere Objeklassen auswählen. Ein typische Objektklasse ist "Gruppe" oder "posixGroup".

- Es werden nur diesen Gruppen verwendet:

- ownCloud wird eine Liste der verfügbaren Gruppen verwenden die auf Ihrem LDAP-Server gefunden wurden und diese entsprechend erzeugen. Sie können dann der Gruppe oder Gruppen, die Zugriff auf Ihre ownCloud erhalten sollen entsprechen auswählen.

- Bearbeiten des raw Filter stattdessen:

Das Klicken dieses Textes schaltet den Filter-Modus ein und Sie können rohes LDAP als Filter direkt eingeben.

Beispiel:

- objectClass=group

- objectClass=posixGroup

- y Gruppen finden:

- Dies sagt Ihnen, in etwa, wie viele Gruppen in ownCloud verwendet werden. Die Nummer wird automatisch nach jeder Änderung aktualisiert.

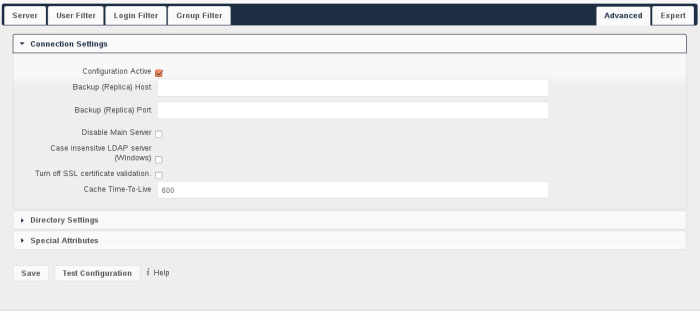

erweiterte Einstellungen¶

Die Einstellungen im Abschnitt LDAP Erweitertungen enthält Optionen, die nicht für eine Werkverbindung benötigt werden. Diese enthält Steuerelemente, die aktuelle Konfiguration zu deaktivieren, replica Hosts zu konfigurieren und verschiedene leistungssteigernde Optionen.

Die erweiterten Einstellungen sind in drei Teile gegliedert:

- Verbindungseinstellungen

- Verzeichniseinstellungen

- spezielle Attribute

Verbindungseinstellungen¶

LDAP Erweiterte Einstellungen, Abschnitt Verbindungseinstellungen

- Konfiguration aktiv:

- Aktiviert oder deaktiviert die aktuelle Konfiguration. Standardmäßig ist es deaktiviert. Wenn ownCloud eine erfolgreiche Testverbindung herstellen kann wird es automatisch eingeschaltet auf "on".

- Backup (Replica) Host:

Wenn Sie einen Backup-LDAP-Server haben, geben Sie die Verbindungseinstellungen hier an. ownCloud wird sich dann automatisch mit dem Backup-LDAP-Server verbinden, wenn der Hauptserver nicht erreicht werden kann. Der Backup-Server muss eine Kopie des Hauptservers sein und dass die Objekt UUIDs müssen übereinstimmen.

Beispiel:

- directory2.my-company.com

- Backup (Replica) Port:

Der Port des Backup-LDAP-Servers. Wenn kein Port angegeben, sondern nur ein Host, dann wird die Standardport (wie oben angegeben) verwendet werden.

Beispiel:

- 389

- Main Server deaktivieren:

- Sie können den Hauptserver manuell überschreiben und nur eine Verbindung mit ownCloud dem Backup-Server verwenden. Dies ist nützlich für geplante Ausfallzeiten.

- Groß- und Kleinschreibung LDAP-Server (Windows):

- Wenn der LDAP-Server auf einem Windows-Host ausgeführt wird.

- Schalten Sie SSL-Zertifikatsüberprüfung aus:

- Schaltet die SSL-Zertifikatsüberprüfung aus. Verwenden Sie das nur zum Testen!

- Cache Time-To-Live:

Ein Cache wird eingeführt, um unnötigen LDAP Verkehr zu vermeiden, beispielsweise Zwischenspeicherung der Benutzernamen, so dass sie nicht für jede Seite die betrachtet wird erneut die Benutzerdaten geladen werden müssen. Das Speichern der Konfiguration leert den Cache. Die Zeit wird in Sekunden angegeben.

Beachten Sie, dass fast jeder PHP Anforderung eine neue Verbindung zum LDAP-Server erfordert. Wenn Sie frische PHP-Anfragen benötigen, empfehlen wir, die eine Mindest Lebensdauer von 15 s oder so zu verwenden, um den Cache nicht vollständig zu löschen.

Beispiel:

- ten minutes: 600

- one hour: 3600

Siehe Caching Abschnitt für detaillierte Informationen, wie der Cache betrieben wird.

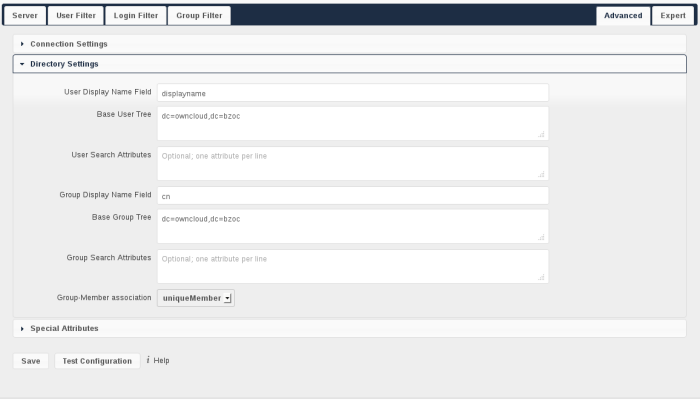

Verzeichniseinstellungen¶

LDAP Erweiterte Einstellungen, Abschnitt Verzeichniseinstellungen

- Benutzeranzeigename Feld:

Das Attribut, das als Anzeigename in ownCloud verwendet werden soll.

- Beispiel: displayName

- Base-Anwender Baum:

Die Basis-DN des LDAP, von dem alle Benutzer erreicht werden können. Dies muss eine komplette DN sein, unabhängig davon, was Sie für Ihre Basis-DN in der Grundeinstellung eingegebenen haben. Sie können mehrere Basis Bäume eingeben, einen auf jeder Linie.

Beispiel:

cn=programmers,dc=my-company,dc=comcn=designers,dc=my-company,dc=com

- Benutzersuche Attribute:

Diese Eigenschaften werden bei der Suche nach einem Benutzer verwendet werden, zum Beispiel in der im Freigabe-Dialog. Der Benutzer Anzeigename ist das Standard-Attribute. Sie können mehrere Attribute auflisten, eines pro Zeile.

Wenn ein Attribut ist nicht für ein Benutzerobjekt verfügbar ist, wird der Benutzer nicht aufgeführt werden, und nicht in der Lage sein sich anzumelden. Dies wirkt sich auch auf den zu schreibenden Anzeigenamen aus, wenn Sie die Standardeinstellung überschreiben müssen. Legen Sie den Anzeigenamen daher mir diesem Attribut hier fest.

Beispiel:

displayNamemail

- Gruppen Display Name Feld:

Das Attribut, das als ownCloud Gruppennamen verwendet werden soll. ownCloud ermöglicht die verwendung einer begrenzte Menge von Zeichen (a-zA-Z0-9.-_ @) als Gruppennamen. Sobald ein Gruppenname zugewiesen wurde kann dieser nicht geändert werden.

- Beispiel: cn

- Basisgruppenstruktur:

Die Basis-DN des LDAP, von wo aus alle Gruppen erreicht werden können. Das muss eine komplette DB sein, unabhängig davon, was Sie für Ihre Basis-DN in der Grundeinstellung eingegebenen haben. Sie können mehrere Basis Bäume angeben, einen in jeder Zeile.

Beispiel:

cn=barcelona,dc=my-company,dc=comcn=madrid,dc=my-company,dc=com

- Gruppen suchen Attribute:

Diese Attribute werden in verwendet, wenn eine Suche nach Gruppen durchgeführt wird, zum Beispiel im Freigabedialog. Standardmäßig wird das Gruppen Anzeigename Attribut wie oben angegeben verwendet werden. Mehrere Attribute können angegeben werden, eines in jeder Zeile.

Wenn Sie die Standardeinstellung überschreiben, wird das Sammelanzeige des Namensattributs nicht berücksichtigt werden, sofern Sie es nicht angeben haben.

Beispiel:

cndescription

- Gruppenmitgliedsverbände :

Das Attribut, das verwendet wird, um Gruppenmitgliedschaften anzuzeigen, d.h. das Attribut wird von den LDAP-Gruppen verwendet, um ihre Benutzer daraus zu beziehen.

ownCloud erkennt den Wert automatisch. Sie sollten diesen nur dann ändern, wenn Sie einen sehr triftigen Grund dafür haben, und wissen, was Sie tun.

- Beispiel: uniquemember

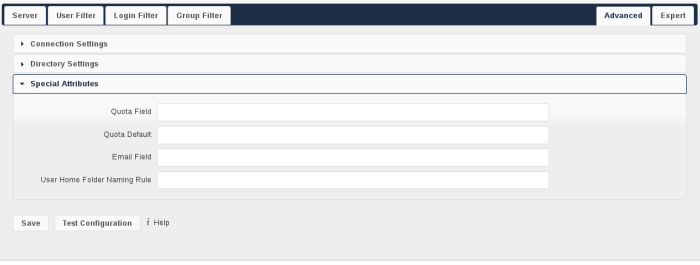

spezielle Attribute¶

LDAP Advanced Settings, section Special Attributes

- Quota Feld:

ownCloud kann das LDAP-Attribut auslesen und stellet die Benutzerquoten auf den entsprechenden Wert ein. Geben Sie hier das Attribut an, und es wird für den Menschen lesbare Werte zurückgeben, z.B. "2 GB".

- Beispiel: ownCloudQuota

- Quote Voreinstellung:

Überschreiben Sie das ownCloud Standardkontingent für den LDAP-Benutzer, mit einer Quote die nicht über dem Wert des Quote Felds liegen sollte.

- Beispiel: 15 GB

- Email Feld:

Stellen Sie die E-Mail des Benutzers aus ihrem LDAP-Attribut bereit. Lassen Sie es leer für das Standard-Verhalten.

- Beispiel: mail

- Benutzer-Home-Ordner Namensregel :

Standardmäßig erstellt ownCloud das Benutzerverzeichnis auf Ihrem ownCloud-Server im Datenverzeichnis. Sie können diese Einstellung aber außer Kraft setzen und benennen Sie es, nachdem diesem Attributwert. Das Attribut kann als absoluten Pfad angeben werden, z.Bsp. /mnt/storage43/alice. Lassen Sie es leer für die Verwendung des Standardverhaltes.

- Beispiel: cn

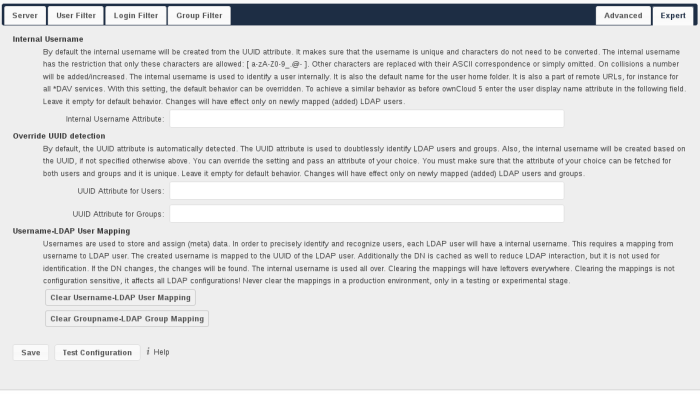

Profi-Einstellungen¶

In den Einstellungen für Experten kann das grundlegende Verhalten an Ihre Bedürfnissen angepasst werden. Die Konfiguration sollte vor dem Start des produktiven Einsatz gut getestet werden.

- Interner Benutzername:

Der interne Benutzername ist die Kennung in ownCloud für den LDAP-Benutzer. Standardmäßig wird es von dem UUID-Attribut erstellt werden. Das UUID-Attribut stellt sicher, dass der Benutzername einzigartig ist, und das Zeichen nicht konvertiert werden müssen. Nur diese Zeichen sind erlaubt: [a-zA-Z0-9 _ @ -.]. Andere Zeichen sind mit ihrem ASCII-Äquivalenten zu ersetzen oder einfach wegzulassen.

Der LDAP-Backend stellt sicher, dass keine doppelten internen Benutzernamen in ownCloud vorkommen, d.h., dass sie die Kontrolle aller anderen aktivierten Benutzer Backends (einschließlich der lokalen ownCloud Benutzers) durgeführt wird. Verstöße erzeugen eine Zufallszahl (zwischen 1000 und 9999) die an den abgerufenen Wert übergeben werden. Wenn beispielsweise "Alice" vorhanden ist, dann kann der nächste Benutzernamen "alice_1337" sein.

Der interne Benutzernamen ist der Standardname für den Benutzer Home-Ordner in ownCloud. Es ist auch ein Teil der Remote-URLs, beispielsweise für alle *.DAV Dienstleistungen.

Sie können all dies mit der Internen Benutzername Einstellung überschreiben. Lassen Sie es leer für das Standardverhalten. Änderungen werden nur neu zugeordneten LDAP-Nutzer betreffen.

- Beispiel: uid

- Überschreiben der UUID Erkennung

Standardmäßig erkennt ownCloud automatisch das UUID-Attribut. Das UUID-Attribut wird verwendet, um LDAP Benutzer und Gruppen eindeutig zu identifizieren. Der interne Benutzername wird aus der UUID erzeugt, wenn Sie nicht anders angegeben haben.

Sie können diese Einstellung außer Kraft setzen und übergeben ein Attribut Ihrer Wahl. Dazu muss sichergestellt werden, dass das Attribut Ihrer Wahl für alle Anwender und Gruppen einzigartig ist. Lassen Sie es leer für Standardverhalten. Änderungen wirkt sich nur auf neu zugeordneten LDAP-Benutzern und Gruppen aus. Es wird auch darauf Auswirkungen haben, wenn zwischengespeicherte Inhalte eines Benutzers oder DN Änderungen Gruppe und eine alte UUID geändert wurde, die zu einem neuen Benutzer führt. Aus diesem Grund sollte die Einstellung durchgeführt werden bevor ownCloud in den produktiven Einsatz geht und die Bindungen überpüft und angewendet werden (Sehen Sie dazu unter dem Benutzer- und Gruppenzuordnung Abschnit nach).

- Beispiel: cn

- Benutzername LDAP-Benutzerzuordnung

ownCloud verwendet Benutzernamen als Schlüssel zum Speichern und Ordnen der Daten. Damit diese genau zu identifizieren und zu erkennen sind, hat jeder LDAP Benutzer einen internen Benutzernamen in ownCloud. Dies erfordert eine Zuordnung von ownCloud Benutzernamen mit dem LDAP Anwender. Die erstellte Benutzernamen werden anhand der UUID dem LDAP-Benutzer zugeordnet. Zusätzlich wird die DN auch zwischengespeichert, um LDAP-Interaktion zu reduzieren, aber das wird nicht zur Identifizierung verwendet. Wenn der DN sich ändert, wird die Änderung erkannt durch die Überprüfung des UUID Werts in ownCloud.

Das gleiche gilt für Gruppen.

Der interne ownCloud Name wird überall in ownCloud verwendet. Löschen der Zuordnungen wird Reste zur Folge haben. Ändern Sie nie die Zuordnungen in einer Produktivitätsumgebung, sondern nur auf einem Test- oder Versuchs Server.

Das Löschen der Zuordnungen wirkt nicht empfindlich auf die Konfiguration von ownCloud selbst aus, aber es gibt Auswirkungen auf alle LDAP Konfigurationen!

Testen der Konfiguration¶

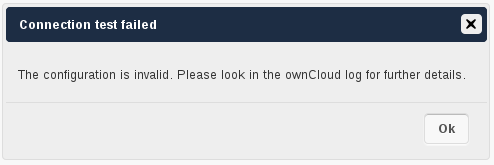

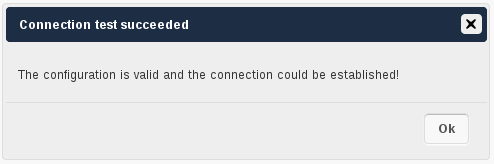

Die Test Konfiguration Schaltfläche überprüft die Werte, wie sie derzeit in den eingegebenen Eingabefeldern stehen. Sie müssen diese nicht vor der Prüfung speichern. Durch einen Klick auf den Knopf, wird ownCloud versuchen, den ownCloud-Server mit den Einstellungen die derzeit in den Eingabefeldern stehen zu verwenden. Die Reaktion wird wie folgt aussehen:

Scheitern

Falls die Konfiguration fehlschlägt, können Sie Details in ownCloud Logbuch finden, das Sie im Datenverzeichnis unter owncloud.log oder über die Einstellungen – der AdminSeite finden. Sie müssen das Admin Seite aktualisieren, um das neue Protokoll und dessen Einträge sehen zu können.

Erfolg

In diesem Fall können Sie die Einstellungen speichern. Sie können überprüfen, ob die Benutzer und Gruppen korrekt sind in dem Sie zur Seite des Users wechseln.

ownCloud Avatar integrieren¶

ownCloud unterstützt Benutzerprofilbilder, die auch als Avatare bekannt sind. Wenn ein Benutzer ein Foto in das gespeicherte jpegPhoto oder thumbnailPhoto Attribute auf Ihrem LDAP-Server hat, wird es als sein Avatar verwendet werden. In diesem Fall muss der Benutzer nichts ändern, sein Avatar (auf seiner persönlichen Seite), wird wie er unter LDAP vorhanden ist übernommen werden. jpegPhoto ist das bevorzugte thumbnailPhoto.

Profilbild wird von LDAP abgerufen

Ist das jpegPhoto oder thumbnailPhoto Attribut nicht gesetzt oder leer, dann kann der Nutzer das hochladen und seinen Avatar auf seiner ownCloud Persönliche Seite verwalten. Avatare werden in ownCloud verwaltet werden nicht in LDAP gespeichert.

Das jpegPhoto oder thumbnailPhoto Attribut wird einmal am Tag abgerufen , um sicherzustellen, dass die aktuellen Fotos von LDAP ownCloud verwendet werden. LDAP Avatare überschreiben ownCloud Avatare, und wenn ein LDAP avatar gelöscht wird, wird es durch den letzten ownCloud avatar ersetzt.

Fotos werden von LDAP automatisch abgeschnitten und in der Größe für ownCloud verändert. Das wirkt sich nur auf die Präsentation aus, und das ursprüngliche Bild wird nicht geändert.

Fehlerbehebung, Tips und Tricks¶

SSL Certificate Verification (LDAPS, TLS)¶

Ein häufiger Fehler mit SSL-Zertifikaten ist, dass sie nicht auf PHP bekannt sind. Falls Sie Probleme mit Zertifikatsüberprüfung müssen Sie sicherstellen, dass

- Sie das Zertifikat des Servers haben, auf dem ownCloud installiert ist

- Das Zertifikat wird in LDAP-Konfigurationsdatei des Systems bekannt gegeben (in der Regel /etc/ldap/ldap.conf unter Linux, C:\openldap\sysconf\ldap.conf oder C:\ldap.conf unter Windows) unter Verwendung einer TLS_CACERT /path/to/cert Line.

- Verwenden Sie LDAPS, um sicherzustellen, dass der Anschluss richtig konfiguriert ist (standardmäßig 636)

Microsoft Active Directory¶

im Vergleich zu früheren Versionen ownCloud, müssen keine weiteren Optimierungen durchgeführt werden, damit ownCloud mit Active Directory arbeitet. ownCloud findet automatisch die korrekte Konfiguration im Setup-Prozess.

vervielfältigen der Server Konfiguration¶

Falls Sie von einer funktionierende Konfiguration einen "Schnappschuss" der Konfigurationen erstellen möchten müssen Sie vor dem Ändern Folgendes tun:

- Gehen Sie zum Server Tab

- Auf der Server Konfiguration wählen Sie Add Server Configuration

- aus, und beantworten Sie die Frage Take over settings from recent server configuration? mit yes.

- (optional) Wechseln Sie zu Advanced Tab und überprüfen Sie Configuration Active unter Connection Settings, wenn die neue Konfiguration nicht gespeichert wird

- Klicken Sie auf Save

Jetzt können Sie die Konfiguration ändern, und aktivieren.

ownCloud LDAP Interna¶

Einige Teile, wie der LDAP-Backend arbeitet wird hier beschrieben.

Benutzer und Gruppen Zuordnung¶

In ownCloud werden die Benutzer- oder Gruppenname verwendet, um alle relevanten Informationen in der Datenbank zuzuordnen. Um zuverlässig permanente interne Benutzernamen und Gruppenname zu erstellen wird die LDAP-DN und UUID abgebildet. Wenn Änderungen an der LDAP-DN festgestellt werden, und es wird keine Konflikte geben.

Diese Zuordnungen werden in der Datenbanktabelle durchgeführt ldap_user_mapping und ldap_group_mapping. Der Benutzername wird auch für die Ordner des Benutzers verwendet (mit Ausnahme etwas anderes ist in angegeben User Home Folder Naming Rule), wo auch Dateien und Metadaten enthalten sind.

Ab ownCloud 5 werden interne Benutzernamen und sichtbare Anzeigenamen getrennt. Dies ist nicht der Fall für die Gruppennamen, noch, d.h. ein Gruppenname kann nicht geändert werden.

Das bedeutet, dass die LDAP-Konfiguration gut sein sollte, bevor diese in einem Produktivsystem zum Einsatz kommen sollte. Die Mapping-Tabellen werden frühzeitig gefüllt, aber so lange, wie Sie Tests durchführen, können die Tabellen jederzeit geleert werden. Tun Sie dies nicht in einer Produktivumgebung.

Caching¶

Der ownCloud Cache ermöglicht eine Beschleunigung von Benutzerinteraktionen und deren gemeinsame Nutzung. Er wird bei Bedarf aufgefüllt und bleibt in Verwendung, bis die Cache Time-To-Live für jede eindeutige Anfrage abläuft. Benutzer-Logins werden nicht zwischengespeichert, so dass, wenn Sie das für eine Verbesserung der Login-Zeiten benötigen ein Slave-LDAP-Server eingerichtet werden sollte, um die Last zu teilen.

Eine weitere bedeutende Leistungssteigerung ist es, alternativ das PHP Cache (APC) zu installieren. APC ist ein OPcache, der ein Vielfaches schneller als eine Datei-Cache ist. APC PHP verbessert die Leistung, indem vorkompilierter Skript Bytecode im Shared Memory, den Aufwand für die Be- und Parsing-Skripts für jede Anfrage reduziert. (Siehe http://php.net/manual/en/book.apc.php für mehr Informationen.)

Sie können den Cache Time-To-Live Wert einstellen um die Leistung auszugleichen und die LDAP-Daten aufzufrischen. Alle LDAP-Anforderungen werden für 10 Minuten als Standard zwischengespeichert, und Sie können das durch ändern Cache Time-To-Live Einstellungen anpassen. Der Cache beantwortet jede Anfrage, die identisch mit einem früheren Antrag ist innerhalb der Time-to-Live Zeit der ursprünglichen Anfrage, anstatt des erneuten Aufrufs des LDAP-Servers.

Die Cache Time-To-Live bezieht sich auf jede einzelne Anfrage. Nachdem ein Cache-Eintrag abläuft gibt es keinen automatischen Auslöser diese Informationen erneut abzurufen, der Cache wird nur durch neue Anforderungen erneut gefüllt werden, zum Beispiel bei der Benutzerverwaltungs Seite, oder die Suche in einem Freigabe-Dialog.

Es gibt einen Auslöser, der automatisch von einem bestimmten Hinterjob ausgelöst wird, der hält die user-group-mappings up-to-date, und ist immer im Cache.

Unter normalen Umständen werden alle Benutzer nie gleichzeitig geladen. Typischerweise wird die Belastung der Benutzer generiert, während Ergebnisse erzeugt werden, das erfolgt in 30 Schritten, bis die Grenze erreicht ist oder keine Ergebnisse entstehen. Um die Arbeit mit einem oC-Server und LDAP-Server zu ermögichen, müssen Paged Results unterstützt werden, was PHP Version 5.4 voraussetzt.

ownCloud merkt sich, welche Benutzer auf die LDAP-Konfiguration hört. Das bedeutet, jede Anfrage wird immer an den richtigen Server weitergeleitet, wenn ein Benutzer nicht mehr existiert, zum Beispiel aufgrund einer Server-Migration oder einem nicht erreichbaren Server, wird in diesem Fall ein anderer Server auch die Anforderung empfangen.

Umgang mit dem Backup Server¶

Wenn ownCloud nicht in der Lage ist, um den Haupt LDAP-Server zu kontaktieren, nimmt er ownCloud offline und wird nicht versuchen, in der Cache Time-To-Live Zeit, die angegebene Verbindung erneut aufzubauen. Wenn Sie einen Backup-Server in ownCloud konfiguriert haben wird eine Verbindung stattdessen dorthin hergestellt. Wenn Sie eine geplante Ausfallzeiten haben, prüfen Sie Disable Main Server um unnötige Verbindungsversuche zu vermeiden.